Entra Conditional Access

Cloud Security Guard

Sichern Sie Ihre Ressourcen cloud mit einer Zugangskontrolle.

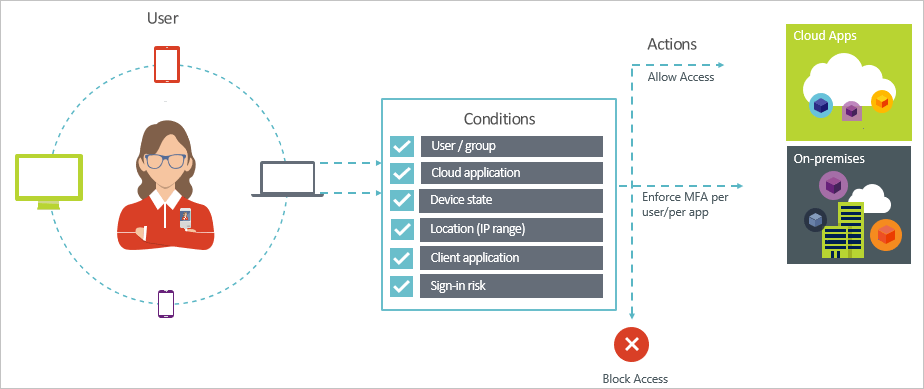

Traditionelle Netzwerkgrenzen lösen sich in Cloud auf. Zurück bleibt eine Vielzahl von Endgeräten, die von überall aus auf sensible Unternehmensdaten zugreifen. Dadurch haben Unternehmen mehr Möglichkeiten, ihre Effizienz zu steigern, aber diese Zugriffsoptionen bergen auch ein ebenso großes Risiko. Dies ermöglicht eine umfassende und leistungsstarke Überwachung, die nicht nur Identitäten überprüft, sondern auch den Zugriff auf Unternehmensdaten von verschiedenen Endgeräten in Cloud aufzeichnet und kontrolliert.

Die Zugangskontrolle ist ein nativer Bestandteil von Entra ID / Azure AD und von . Office 365 . Es hilft bei der Durchsetzung von Unternehmensrichtlinien auf allen Endpoints, egal ob es sich um ein privates Tablet oder einen Firmendesktop handelt.

Übersicht

Kurzer Überblick über den bedingten Zugang

Ein Stein 2 Fliegen

In der Tat

Endpoint Security

Lassen Sie uns gemeinsam mehr erreichen!

Egal, ob Sie eine einfache Frage oder eine Anregung haben, wir stehen Ihnen zur Verfügung, um sie per E-Mail oder Telefon zu beantworten.

Artikel über Conditional Access

Leitfaden zu Azure AD Conditional Access

Conditional Access ist eine der leistungsstärksten Sicherheitsfunktionen von Microsoft und der zentrale Motor ihrer Zero-Trust-Architektur. Unserer Meinung nach sollte dies die Grundlage jeder Zero-Trust-Strategie von Organisationen sein, die auf cloud basieren. Wenn Sie jedoch nicht verstehen, wie Conditional Access funktioniert, könnte es Ihnen [...].

Verwalten von Authentifizierungssitzungen in Conditional Access AAD

Mit den Funktionen zur Verwaltung von Authentifizierungssitzungen können Sie konfigurieren, wie oft Ihre Benutzer Anmeldeinformationen bereitstellen müssen und ob sie nach dem Schließen und erneuten Öffnen von Browsern Anmeldeinformationen bereitstellen müssen. Dadurch erhalten Sie verfeinerte Kontrollen, die mehr Sicherheit und Flexibilität in Ihrem [...] bieten können.

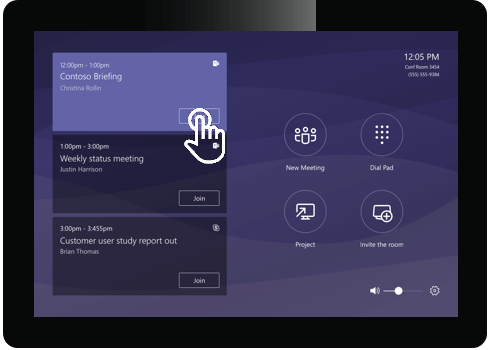

Verwalten Sie Ihre Teams Rooms Systems mit Intune

Dieser Artikel soll einige häufig gestellte Fragen beantworten und bietet allgemeine Ratschläge, ersetzt aber nicht die vollständigen Empfehlungen von Experten. Lambert Consulting. Teams Rooms Systems (TRS) oder Skype Room Systems (SRS) können von Intune registriert und verwaltet werden, um zahlreiche Funktionen für die Verwaltung von Geräten und [...].

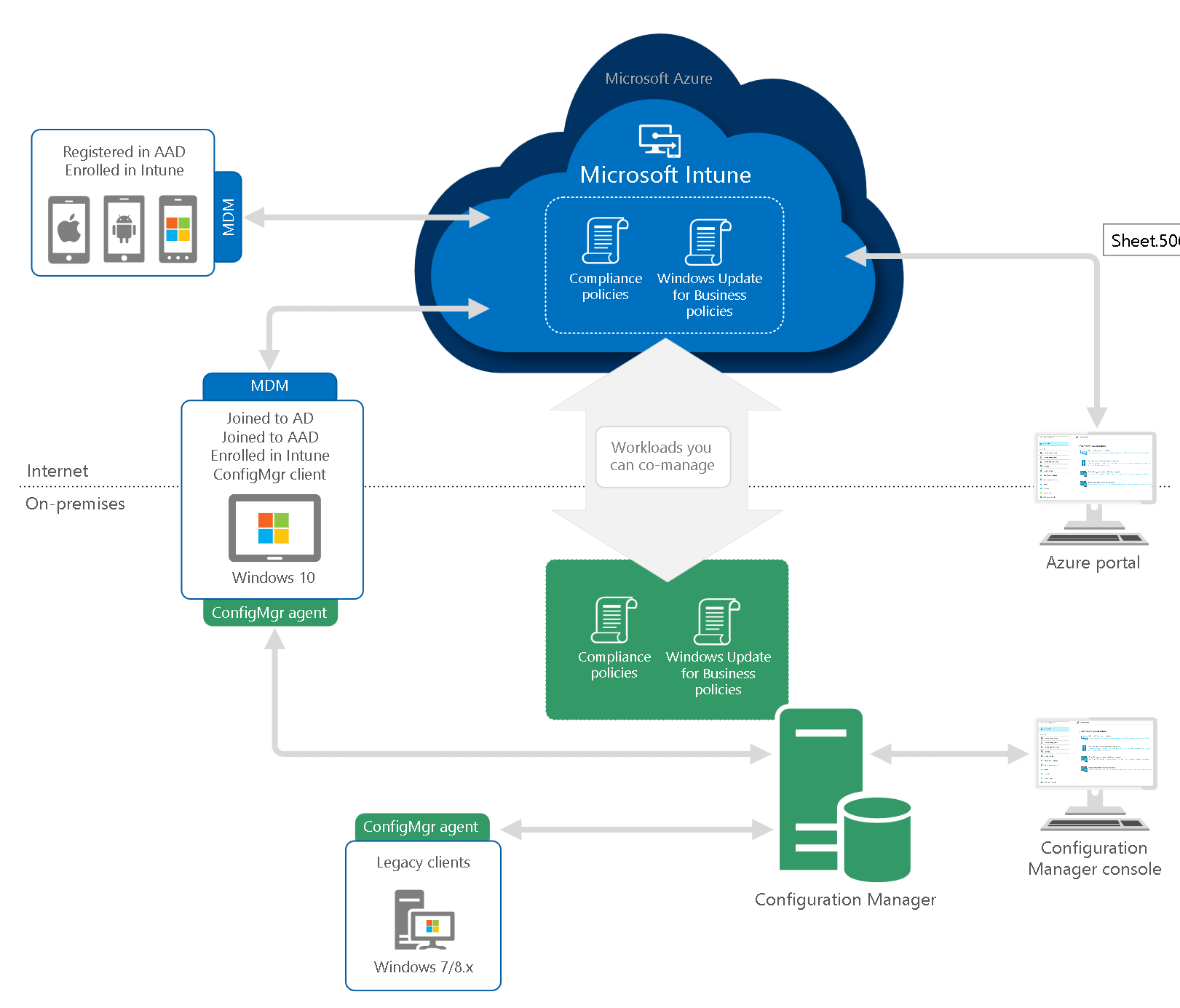

Einsatzoptionen für Co-Management mit Ihrem MDM

Wir haben in unserem Artikel darüber gesprochen. "Co-Management" oder co-management ist der erste grundlegende Schritt auf dem Weg zur modernen Verwaltung, um die vorhandenen Windows-Geräte und die Konfiguration "so wie sie sind" verwenden zu können und gleichzeitig ein modernes Verwaltungstool hinzuzufügen. Danach können Sie auf Modern Management wechseln , denn der Wechsel in die Welt [...].