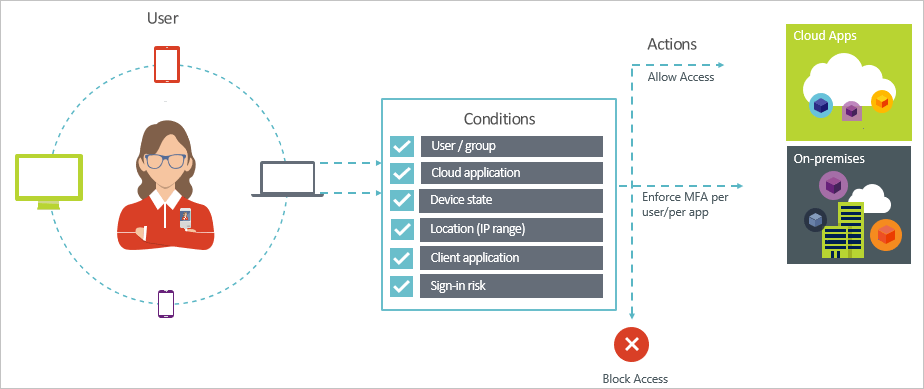

Entra Conditional Access

Cloud Guardia di sicurezza

Proteggete le vostre risorse cloud con l'accesso condizionato

I confini tradizionali della rete si stanno dissolvendo su Cloud. Ciò che rimane è una moltitudine di endpoint che possono accedere ai dati aziendali sensibili da qualsiasi luogo. Ciò offre alle aziende maggiori opportunità di aumentare l'efficienza, ma queste opzioni di accesso presentano anche un rischio altrettanto significativo. Ciò consente un monitoraggio completo e potente che non solo verifica le identità, ma registra e controlla anche l'accesso ai dati aziendali da diversi endpoint all'indirizzo Cloud.

L'accesso condizionato è una parte nativa di Entra ID / Azure AD e . Office 365 . Contribuisce all'applicazione dei criteri aziendali su tutti gli endpoint, sia che si tratti di tablet privati che di desktop aziendali.

Panoramica

Breve panoramica dell'accesso condizionato

Due piccioni con una fava

Infatti

Sicurezza degli endpoint

Andiamo avanti insieme!

Se avete una domanda o un suggerimento, siamo a vostra disposizione per rispondere via e-mail o per telefono.

Articoli su Conditional Access

Guida a Azure AD Conditional Access

Conditional Access è una delle funzioni di sicurezza più potenti di Microsoft e il motore centrale dell'architettura Zero Trust. A nostro avviso, dovrebbe essere il fondamento di qualsiasi strategia di Fiducia Zero per le organizzazioni basate su cloud. Tuttavia, se non capite come funziona l'accesso condizionato, potrebbe fornirvi uno strumento utile per la vostra azienda.

Gestire le sessioni di autenticazione in Conditional Access AAD

Le funzionalità di gestione delle sessioni di autenticazione consentono di configurare la frequenza con cui gli utenti devono fornire le credenziali di accesso e se devono fornire le credenziali dopo la chiusura e la riapertura dei browser, offrendo controlli a grana fine che possono garantire maggiore sicurezza e flessibilità alla vostra azienda.

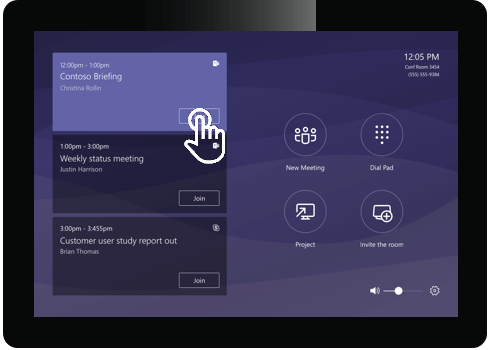

Gestite i vostri sistemi di sale Teams con Intune

Questo articolo intende rispondere ad alcune domande comuni e fornire consigli generali, ma non sostituisce le raccomandazioni complete degli esperti. Lambert Consulting. Teams Rooms Systems (TRS) o Skype Room Systems (SRS) possono essere registrati e gestiti da Intune per fornire un'ampia gamma di funzionalità di gestione dei dispositivi e di business.

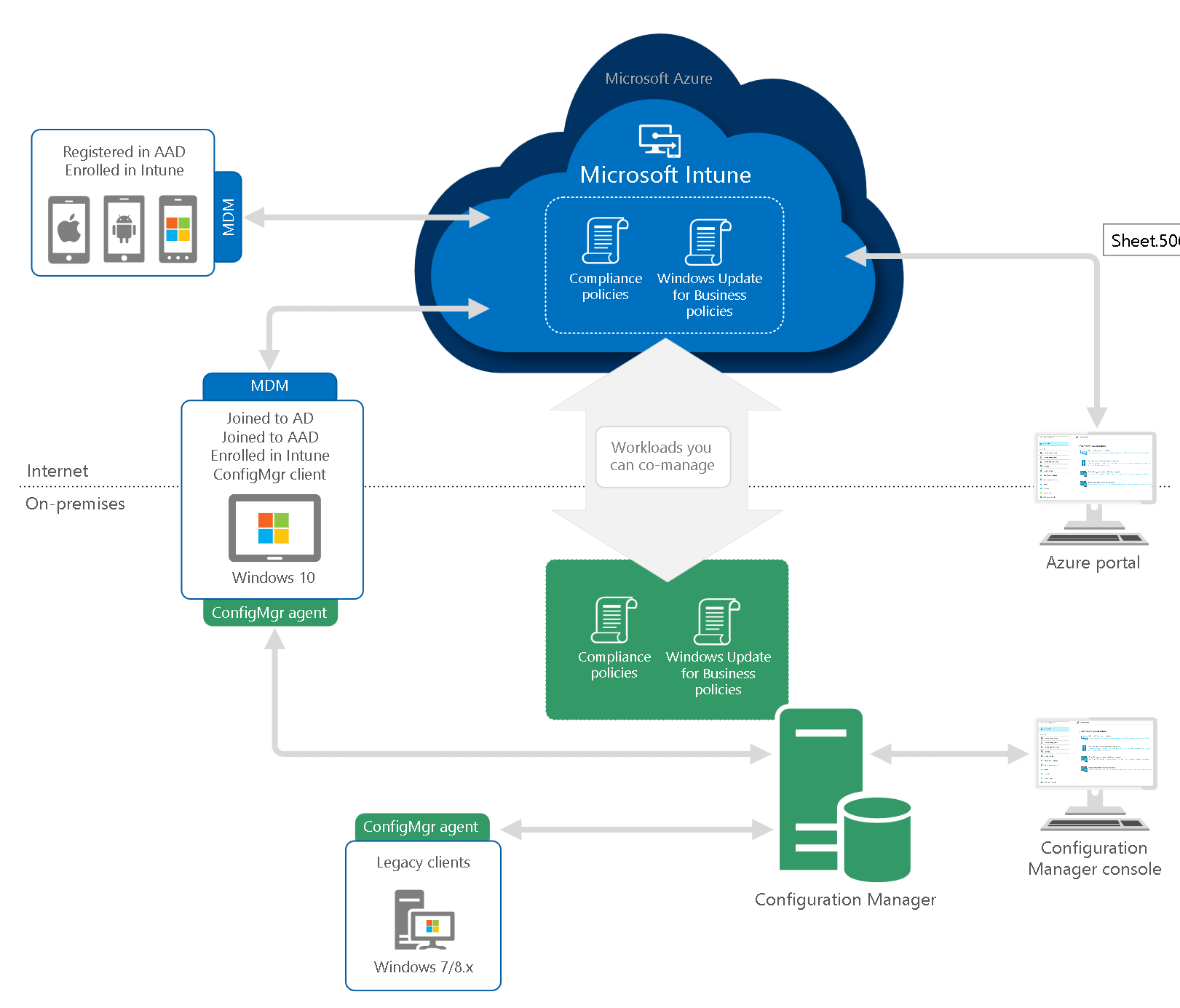

Opzioni di distribuzione per Co-Management con il vostro MDM

Come indicato nel nostro articolo, la "cogestione" o co-management è il primo passo fondamentale sulla strada della gestione moderna per poter utilizzare i dispositivi e la configurazione di Windows esistenti "così come sono", aggiungendo al contempo uno strumento di gestione moderno. Dopodiché, si può passare a Modern Management, come il passaggio al mondo di [...]